|

||

|

Einleitung |

||

|

Für die

einwandfreie Kommunikation in einem Netzwerk stellt die Wahl und

Konfiguration der oder des Netzwerkprotokolls die Grundvoraussetzung dar. Es gibt

verschiedene Protokolltypen mit unterschiedlichen Aufgaben. Einige Protokolle

kümmern sich um den reinen Datentransport, andere um die richtige Übertragung

der Daten und andere regeln die Kommunikation.Man spricht daher auch von

Transport- oder Kommunikationsprotokollen. Standardmäßig

bietet Win NT die Transportprotokolle

|

||

|

|

|

NetBEUI |

|

NetBEUI (NetBIOS Extended User Ineterface) wurde speziell

für kleinere und mittlere Netzwerke für bis ca. 150-200 Benutzer entwickelt

bzw. optimiert. Da es zu den nicht routbaren Protokollen gehört, kommt es für

große Netzwerke nicht in Frage. |

|

|

|

NWLink IPX/SPX |

|

IPX/SPX sind

die Standardprotokolle von Novell NetWare und sind daher sehr verbreitet. NWLink

ist eine Microsoft Umsetzung dieses Protokolls. Soll ein Rechner

als IPX-Router zum Einsatz kommen, muß ihm bei den Protokolleigenschaften

eine Netzwerknummer (interne IPX-Adresse) zugewiesen werden, die aus einer

achtstelligen hexadezimal anzugebenden Zahl besteht. Normalerweise wird die

Netzwerk-Nr. jedoch automatisch erkannt. Sie ordnet dem Server ein logisches

Netzwerk zu und ermöglicht es, den Server eindeutig zu identifizieren. Die

Adresse wird benötigt, wenn Datei- und Druckdienste für NetWare eingesetzt

oder das IPX-Routing auf diesem Server aktiviert wird. |

|

|

|

TCP/IP |

|

Das Transmission Control Protocol / Internet Protokoll

hat sich als Quasi-Standard der UNIX Welt etabliert. Gegenüber NetBEUI und NWLink

bietet es eine Reihe an Vorteilen:

|

|

|

|

IP (Internet Protocol) |

|

Der Teil IP

ist für den eigentlichen Transport der Datenpakete zuständig. Besteht ein

Netzwerk nur aus einem Segment werden keine Routingfunktionen benötigt. Jede

Station im Netzwerk "hört" alle Datenpakete und filtert die für sie

relevanten Daten heraus. Knotenadresse (Node-Adresse) Jede

Netzwerkkarte auf der Welt besitzt eine eindeutige 48 Bit lange Knoten- oder MAC-Adresse

(Media Access Control). Diese Adresse ist fest in einem ROM- oder

EPROM-Baustein auf der Netzwerkkarte gespeichert. Bei 48 Bit Länge stehen

280.000.000.000.000 Kombinationen zur Verfügung. IP-Adresse Die

IP-Adresse ist eine 32 Bit-Adresse, die in vier 1-Byte-Bereiche aufgeteilt

ist. Jede IP-Adresse besteht aus zwei Teilen, der Netzwerk-ID und der

Host-ID. Die Netz-ID ist für alle Hosts in einem physischen Netzwerk gleich. Klasse-A-Netzwerke Klasse-B-Netzwerke Klasse-C-Netzwerk Reservierte

Adressen Eine HOST-ID

soll nie den Wert 0 bekommen. Der Wert 0 ist reserviert für das Netzwerk.

Spricht man also von der Adresse 155.155.155.0 ist damit das Netzwerk mit dem

Bereich von 155.155.155.0 bis 155.155.155.255 gemeint. Es gibt noch

eine weitere Adresse, die zunächst wie eine normale HOST-ID aussieht. Damit

ist der Wert 255 gemeint, Router benötigen diese Adresse, um Rundsprüche an

jeden Computer im Subnet zu senden. Ein mit 155.155.155.0 gekennzeichnetes

Sub-Netz hat z.B. die Broadcast Adresse 155.155.155.255. Außerdem gibt es

noch die lokale Brodcast Adresse 255.255.255.255, die nicht über Router

transportiert wird. Nicht alle

TCP/IP-Netzwerke sind untereinander mit dem Internet verbunden. Speziell für

isolierte, lokale Netzwerke sind drei Adressbereiche in den Netzwerkklassen

A, B und C reserviert. Für das Internet weisen diese Adressen einen

interessanten Status auf: "Known not to exist". Hosts mit diesen

Adressen dürfen nicht direkt an das Internet angeschlossen sein. Auf diese

Weise stehen die Adressbereiche für beliebig viele lokale Netze gleichzeitig

zur Verfügung. Diese Adressen können also auch für private Netzwerke

verwendet werden. Die drei

Adressbereich lauten: |

|

|

|

TCP (Transmission Control Protocol) |

|

IP ist das Basisprotocol, besitzt aber keine Fehlerüberprüfung.

Pakete werden zwar verschickt, aber ob die Daten wirklich beim Empfänger

ankommen, ist dem IP-Protokoll vereinfacht gesagt egal. |

|

|

|

Subnet Mask |

|

Eine Subnet Mask wird benötigt, um einen Teil der IP-Adresse zu

"maskieren", so daß TCP/IP zwischen Netz-ID und Host-ID

unterscheiden kann. Bei der Kommunikation zwischen TCP/IP Hosts wird so

festgestellt, ob sich ein Host im lokalen oder in einem Fernnetzwerk

befindet. |

|

|

|

Gateway |

|

Zunächst ist es nur möglich, Daten innerhalb eines Sub-Netzes

direkt an andere IP-Adressen zu verschicken. Das

Weiterleiten der Daten zwischen Sub-Netzen wird als Routing bezeichnet. Die

Beschreibung der möglichen Routen vom eigenen Netzwerk zu anderen Netzwerken wird

in Routing-Tabellen auf den Gateway-Rechnern festgehalten. Zu den

Aufgaben von Gateways gehört es auch, eine Alternativ-Route zu finden, wenn

die übliche Route nicht funktioniert, z.B. weil bei der entsprechenden

Leitung eine Störung oder Übehrlastung aufgetreten ist. Gateways senden sich

dazu ständig Testpakete zu, um das Funktionieren der Verbindung zu testen und

für Datentransfers "verkehrsarme" Wege zu finden. Es ist daher

keinesfalls im vornherein klar, welchen Weg die Daten nehmen. Sogar einzelne

Pakete einer einzigen Sendung können völlig unterschiedliche Wege nehmen. |

|

|

|

Weitere Protokolle / Dienste |

|

Zur TCP/IP Protcol-Familie gehören außerdem noch das File

Transport Protocol (FTP), Remote Terminal Emulation (TELNET), Simple Mail

Transfer Protocol (SMTP) und Simple Network Managment Protocol (SNMP) |

|

|

|

Host-Namen und Verfahren zur Namensauflösung |

|

Anstelle der

IP-Adressen können auch Host-Namen für die Adressierung vergeben werden. Es ist

mit Sicherheit einfacher, sich den Namen PC.FIRMA.COM zu merken als z.B. die

IP-Adresse 155.180.126.10. Damit dies Möglich ist, erlaubt es TCP/IP, mehrere

Netzwerke zu Domänen zusammenzufassen. Computer in einer solchen Domäne haben

wiederum eigene Namen, deren Bestandteil aber immer der Domänenname ist. Die

Bezeichnung der Domäne darf in diesem Zusammenhang aber nicht mit dem

NT-Domänen-Modell verwechselt werden. (Domäne = FIRMA.COM, Computer =

PC.FIRMA.COM). Diese rechnerbezogenen

Namen nennt man Host-Namen. In jedem Fall muß aber eine Zuordnung für die

echte IP-Adresse und den Host-Namen getroffen werden. Dafür ist die

Namensauflösung unter Zuhilfenahme von DNS, WINS, HOSTS oder LMHOSTS

zuständig. |

|

|

|

HOSTS |

|

Die einfachste Möglichkeit besteht darin, die IP-Adressen und

die dazugehörigen Host-Namen ist einer Datei mit dem Namen HOSTS einzutragen.

Der Aufbau einer solchen Datei ist recht einfach. Man trägt einfach die

IP-Adresse ein und nachfolgend, mit mindestens einem Leerzeichen oder

Tabulatorschritt Abstand, den gewünschten Host-Namen (host1.firma.de). Ein

Beispiel steht unter \SYSTEM32\DRIVERS\ETC. |

|

|

|

LMHOSTS |

|

Eine weitere Möglichkeit ist der Einsatz der Datei LMHOST. Die

Datei ist gleich aufgebaut, jedoch wird hier eine Zuordnung zwischen der

IP-Adresse und dem NetBIOS-Namen (Computer-Name) vorgenommen. |

|

|

|

Domain Naming System (DNS) |

|

Das Domain Naming System (DNS) stellt eine verteilte Datenbank

für die Übersetzung von IP-Adressen zu Host-Namen und umgekehrt dar (wie in Datei

HOSTS) . Die Aufgabe des DNS ist im Großen und Ganzen die gleiche wie die der

Liste HOSTS. |

|

|

|

Dynamic Host Configuration Protocol (DHCP) |

|

ei DHCP muss lediglich eine IP-Adresse festgelegt werden. Alle

weiteren werden dynamisch aus einem festgelegten Adreßpool zugeordnet. Dies

bedeutet zum einen eine große Arbeitserleichterung, zum anderen lassen sich

so IP-Adressen einsparen, wenn in einem Netzwerk nicht immer alle Computer

gleichzeitig in Betrieb sind. In einem solchen Fall ist es sogar möglich,

mehr Benutzer zu unterstützen, als IP-Adressen vorhanden sind. |

|

|

|

Windows Internet Naming Service

(WINS) |

|

Sobald DHCP verwendet wird und die IP-Adressen dynamisch vergeben

werden, d.h. daß ein Computer bei jedem Start eine andere IP-Adresse besitzt,

kann man per HOSTS oder DNS keine feste Verknüpfung zwischen IP-Adresse und

Host-Namen mehr vornehmen. Eine Verbindung zu PC.FIRMA.DE wird nicht zustande

kommen, da kein DNS-Server etwas von der IP-Adresse des Computers weiß und

die Datei HOST auch nicht automatisch aktualisiert wird. |

|

||

|

Thin Ethernet (10Base2) |

||

|

Die

Identifikation 10BASE2 ist eine vom Normungsgremium IEEE vergebene

Kennzeichnung für Netzwerkmedien. Die "10" steht für die maximale

Übertragungsrate des Systems - bei Verwendung von Ethernet eben 10 Mbit/s.

"BASE" gibt in der Regel an, welcher Frequenzbereich am Medium

genutzt werden kann. Im betrachteten Fall bedeutet es lediglich, daß das

Medium nur zur Übertragung von Ethernet-Signalen verwendet werden sollte. Die

"2" bezeichnet die maximal zulässige Länge des Mediums in Einheiten

von 100 Metern (in unserem Fall daher 200 Meter). Das

10BASE2-Kabel ist ein Koaxialkabel, das mit einem Durchmesser von etwa 5 mm

deutlich dünner ist als das ursprünglich für Ethernet verwendete Koaxialkabel

(ca. 20 mm Durchmesser) - daher auch die Bezeichnung "Thin (engl. für

dünn) Ethernet". Das Kabel muß einen Wellenwiderstand von 50 Ohm

aufweisen und der Innenleiter des Kabels darf aus nur einer Drahtlitze

bestehen. Jeder

10BASE2-Zweig (Segment) eines Thin Ethernet-Netzwerks sollte nicht länger

sein als 185 Meter. Mehrere Segmente können mittels sogenannter Repeater

zusammengefaßt werden. Die Enden jedes 10BASE2-Segmentes sind mit

BNC-Steckern versehen und müssen zusätzlich noch mit 50

Ohm-Abschlusswiderständen (Terminatoren) abgeschlossen werden - ohne diese

Terminatoren ist das entsprechende Netzwerksegment nicht verwendbar.

|

||

|

|

|

Twisted Pair Ethernet (10Base-T und 100Base-T) |

|

Twisted Pair

Ethernet arbeitet mit 2 Paaren von Drähten, also insgesamt 4 Drähten. Eines

der beiden Paare wird für das Senden und das andere Paar für das Empfangen von

Daten benutzt. Die beiden zusammengehörigen Drähte müssen über die

Gesamtlänge der Leitung verdrillt (twisted) sein. Das "Twisten" von

Leitungen ist eine in der Nachrichtentechnik übliche Methode, um das

Signalverhalten und damit die Übertragungsleistung zu verbessern. Die

10BASE-T-Technologie (das "T" steht für Twisted) wurde so

ausgelegt, dass auf qualitativ mittelmäßigen Leitungen Daten über eine Länge

von ca. 100 Metern übertragen werden können. Ursprünglich

wurde Twisted Pair entwickelt, um die Übertragung von Ethernet über

Telefonkabel zu ermöglichen: In vielen - vor allem in älteren - Gebäuden ist

zwar eine hohe Anzahl von Telefonleitungen, aber keine spezielle

Datenverkabelung vorhanden. Eine nachträgliche Verkabelung für die

Datenübertragung ist oft zu kostspielig, weil damit meistens auch

umfangreiche Bauarbeiten verbunden sind. Die Verwendung der ohnehin

vorhandenen Telefonkabel ist somit naheliegend. |

|

|

|

UTP / STP und CAT5 usw. |

||||||||||||||||||||||||||||||||||

Abschließend werden die Kabel dann noch in

Kategorien eingeteilt (Cat1-7)

Der Unterschied

der einzelnen Kategorien ist grob gesagt die Anzahl der Verdrillungen auf

einer bestimmten Länge. Ein CAT-5 Kabel ist also stärker verdrillt als ein

CAT-1 Kabel. |

||||||||||||||||||||||||||||||||||

|

|

|

OSI-Schichtenmodell |

||||||||||||||||||||||||||||

|

Da im

folgenden öfters vom OSI-Schichtenmodell die Rede ist, hier kurz eine

Erklärung: Das OSI-Schichtenmodell

ist eine Definition für den Aufbau von Netzwerken, ausgehend von der

physikalischen (Medium) Ebene bis zum Anwendungsprogramm.

|

||||||||||||||||||||||||||||

|

|

|

HUB |

|

Flapsig gesagt eine "Steckdosenleiste" die nur das, was

auf einem Port rein kommt auf allen anderen Port wieder raus schickt. Ein Hub

hat also keine eigene Intelligenz und leitet die Daten ungeprüft weiter. Er

arbeitet auf der Schicht 1 des OSI-Modells. anders als beim Repeater werden

die Signale hier nicht verstärkt. |

|

|

|

Repeater |

|

Repeater arbeiten (wie Hubs ) auf Schicht 1 des OSI-Modells und dienen

zur Topologieausdehnung von Netzwerk-Segmenten. Sie geben alle Signale eines

Segmentes auf alle anderen angeschlossenen Segmente weiter. Aus Sicht der

LAN-Teilnehmer und der Zugriffsstrategie ist ein Repeater

"unsichtbar". Mit Repeatern lassen sich Signale auf längeren

Übertragungswegen verstärken. |

|

|

|

Bridge |

|

Eine Bridge arbeitet auf Schicht 2 des OSI-Modells. Sie überträgt

Datenpackete zwischen mehreren Netzwerksegmenten, die das gleiche

Kommunikationsprotokoll verwenden. |

|

|

|

Switch |

|

Ein Switch ist eine Art Hub, der aber über eine erheblich

größere "Intelligenz" verfügt. Bei einen normalen Hub wird jedes Datenpaket

an alle Ports und Rechner weitergeleitet, ein Switch dagegen stellt auf Grund

der MAC-Adresse fest, welches der Ziel-Rechner ist und stellt eine

Punkt-zu-Punkt Verbindung zwischen diesen beiden Rechnern her. D.h. jeder

Port wird als eigenständiges Segment betrachtet und kann die volle

Übertragungsbandbreite für sich verwenden, wo sich bei normalen Hubs alle

Rechner die max. Bandbreite von 10 oder 100 MBit teilen müssen. |

|

|

|

Router |

|

Ein Router arbeitet auf Schicht 3 des OSI Schichten Modells. Es

ist ein Gerät, das als Brücke oder Switch dient, aber ein höhere Funktionalität

bietet. Beim Verschieben von Daten zwischen unterschiedlichen

Netzwerksegmenten analysieren Router den Paketheader, um den besten

Übertragungsweg für das Paket zu bestimmen. Ein Router kennt durch den

Zugriff auf die Informationen in der Routingtabelle den Weg zu allen

Netzwerksegmenten. Mit Routern können alle Benutzer in einem Netzwerk eine

einzige Verbindung zum Internet oder zu einem WAN gemeinsam nutzen. |

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Hier die Ports,

wie sie im Netzwerk Verwendung finden:

|

|

||||||||

|

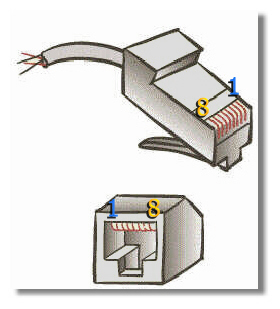

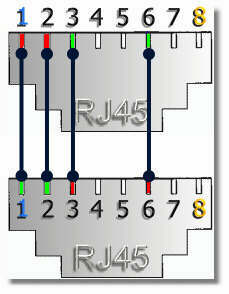

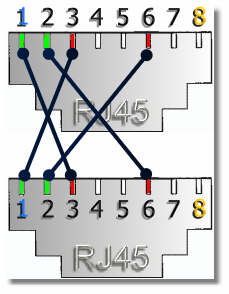

Ethernetverkabelung |

||||||||

|

Die

klassische Ethernetverkabelung wird mit UTP- bzw. STP-Kabel realisiert. Statt

der BNC-Anschlüsse - wie bei der Koaxialverkabelung - werden hier RJ45-Anschlüsse

(8-polig) verwendet, die man auch bei ISDN (S0) - Kabeln verwendet. Maximale

Kabellänge bei UTP/STP bei mind. Kategorie 5 (CAT5) (typisch):

Zusätzlich wird bei DSL folgendes Kabel vom

BBAE (Splitter) zum NTBBA (DSL-Modem) verwendet:

Für die Verbindung vom BBAE zum NTBBA (für

die Pins 4+5) verwendet man ein vollverdrahtetes TP-Kabel (UTP, CAT5,1-1 also

glatt, nicht cross). Das ist ein übliches Kabel mit RJ45-Steckern, das die

Pins 4+5 (1-1) durchschaltet. (Aber natürlich würde auch ein TP-Kabel

geringerer CAT-Anforderung ausreichen.) |